Jak chronić swoje dane online podczas korzystania z publicznych i gościnnych sieci Wi-Fi? (09.14.25)

W dzisiejszych czasach trudno jest obejść się bez Internetu, gdy zapotrzebowanie na stały dostęp do Internetu stale rośnie. Stało się dla nas koniecznością, aby zawsze sprawdzać pocztę, publikować aktualizacje w mediach społecznościowych, łączyć się z innymi ludźmi i nadrabiać zaległości w pracy. Na szczęście bezpłatne Wi-Fi można znaleźć niemal wszędzie — w szkołach, kawiarniach, bibliotekach, parkach, dworcach kolejowych, lotniskach itp. Publiczne sieci Wi-Fi ułatwiły nam łączenie się z Internetem poza domem. A kto nie chce darmowego Wi-Fi? Dane komórkowe mogą być drogie. Gigabajt danych komórkowych może kosztować 30 USD (AT&T), podczas gdy średni koszt danych wynosi 45 USD miesięcznie za około 4 GB danych LTE. Jeśli Twój abonament komórkowy nie obejmuje ogromnego limitu danych, bezpłatne Wi-Fi jest świetnym dobrodziejstwem.

Jednak łączenie się z publicznym bezpłatnym Wi-Fi wiąże się z ryzykiem związanym z bezpieczeństwem i prywatnością. Jeśli łączysz się z publicznym hotspotem bezpośrednio i bez ochrony VPN, narażasz się na wszelkiego rodzaju złośliwe ataki online, takie jak kradzież tożsamości, wycieki danych, monitorowanie aktywności online, ograniczone przeglądanie, przejęcie kontroli nad komputerem i inne zabezpieczenia zagrożenia.

Zagrożenia bezpieczeństwa publicznej sieci Wi-FiLudzie często myślą, że publiczna sieć Wi-Fi zapewnia taką samą ochronę online, jak sieć domowa. To nie jest prawdziwe. Wpisywanie hasła za każdym razem, gdy chcesz połączyć się z siecią domową, może być denerwujące, ale zapewnia ochronę przed atakami online. Nie tylko uniemożliwia sąsiadowi wyciągnięcie połączenia z Internetem, ale także szyfruje dane i chroni je przed wścibskimi spojrzeniami. Oto niektóre z zagrożeń, które możesz napotkać podczas łączenia się z publiczną siecią Wi-Fi:

- Sieci Wi-Fi dla gości nie mają domyślnie hasła. Oznacza to, że wszystko, co przez niego przechodzi, nie jest szyfrowane. Każdy, kto ma nawet proste narzędzie lub skrypt, może zobaczyć, na których stronach byłeś. Mogą również przechwytywać i czytać wysyłane przez Ciebie wiadomości e-mail, uzyskiwać dostęp do plików na Twoim komputerze i przeglądać Twoje hasła. Wszystkie publiczne sieci Wi-Fi są takie same – niezależnie od tego, czy jesteś w szkolnej bibliotece, czy w kawiarni za rogiem.

- Nawet jeśli w pobliżu nie ma napastnika, nadal oddajesz swoją prywatność i bezpieczeństwo w ręce osób w tej sieci publicznej. Być może masz najnowszy program antywirusowy, ale złośliwe oprogramowanie może rozprzestrzeniać się od innych użytkowników w Twojej sieci na Twój komputer bez Twojej wiedzy. Na szczęście szpiegowanie Wi-Fi stało się trudniejsze wraz z wprowadzeniem szyfrowania SSL. Ten trend jest wykorzystywany przez prawie każdą stronę internetową, zwłaszcza te popularne. Kiedy widzisz HTTPS w adresie internetowym odwiedzanej witryny, oznacza to, że witryna korzysta z bezpiecznego standardu internetowego. Więc nawet jeśli ludzie mogą śledzić odwiedzane witryny, nie widzą adresu e-mail ani hasła, którego użyłeś do zalogowania. Korzystanie z SSL to tylko jeden z kroków do zwiększenia bezpieczeństwa Internetu, ale to nie wystarczy. W rzeczywistości każdy może ominąć SSL za pomocą jednej metody, którą omówimy poniżej.

- Jednym z najczęstszych zagrożeń dla bezpieczeństwa publicznego Wi-Fi jest atak polegający na strippingu HTTPS przedstawiony przez eksperta ds. bezpieczeństwa Moxie Marlinspike w Black Hat DC w 2009 roku. Narzędzie sslstrip przechwytuje ruch HTTPS w Twojej sieci i przekierowuje go do wersji HTTP, w której atakujący może zebrać Twoje informacje bez Twojej wiedzy. Ryzyko wynika z faktu, że większość ludzi niekoniecznie wpisuje https:// podczas odwiedzania strony internetowej. Kiedy więc po raz pierwszy odwiedzają witrynę, przechodzą do wersji HTTP. Większość stron internetowych przekierowuje użytkownika ze strony HTTP do wersji HTTPS. Sslstrip przerywa przekierowanie i zamiast tego odsyła użytkownika z powrotem do HTTP. Atakujący może wtedy zobaczyć wszystkie Twoje informacje w zasięgu wzroku. Używanie sslstrip jest nieco trudne, ponieważ haker musi zainstalować Pythona i moduł python „twisted-web”, aby to zadziałało. Jednak narzędzia takie jak Wi-Fi Pineapple ułatwiły kradzież informacji w publicznych sieciach Wi-Fi. Wi-Fi Pineapple to sprytne małe narzędzie stworzone przez Hak5 w 2008 roku. Narzędzie zostało początkowo zaprojektowane dla testerów penetracyjnych lub „testerów piórkowych” w celu ujawnienia luk w zabezpieczeniach sieci. Urządzenie stało się popularne nie tylko dla testerów piórkowych, ale także dla hakerów, ponieważ ułatwiło kradzież danych. Za pomocą kilku kliknięć haker może udawać publiczną sieć Wi-Fi, przekierowując użytkownika przez nią zamiast do legalnego routera. Stamtąd haker może zmusić użytkownika do odwiedzenia dowolnej strony internetowej wypełnionej złośliwym oprogramowaniem i keyloggerami, w wyniku czego sprawcy mogą ukraść informacje lub przejąć komputer i poprosić o okup. Co gorsza, jest to proste w użyciu, że nawet dzieci mogą to zrobić.

Czasami hakerzy nie potrzebują nawet wiedzy technicznej ani doświadczenia, aby uzyskać dostęp do Twoich informacji. Na przykład, jeśli łączysz się z hotelową siecią Wi-Fi i zapomniałeś zmienić ustawienia udostępniania systemu Windows, każdy w sieci może uzyskać dostęp do udostępnionych plików — bez konieczności włamywania się. A jeśli Twoje udostępnione pliki nie są nawet chronione hasłem, po prostu ułatwiasz innym osobom oglądanie Twoich udostępnionych plików.

W 2010 r. wydano rozszerzenie dla przeglądarki Firefox o nazwie Firesheep, aby zademonstrować ryzyko przejęcia sesji dla użytkowników stron internetowych, które szyfrują tylko proces logowania, a nie pliki cookie utworzone podczas logowania. Ogniste owce przechwytują niezaszyfrowane pliki cookie sesji logowania z witryn takich jak Facebook i Twitter, a następnie wykorzystują plik cookie do pozyskania tożsamości użytkownika. . Zebrane tożsamości ofiar są następnie wyświetlane na pasku bocznym przeglądarki, a atakujący musi tylko kliknąć nazwę, a sesja ofiary zostanie automatycznie przejęta przez hakera.

Inne narzędzia pozwalają to zrobić nawet na telefonie z Androidem lub innych urządzeniach mobilnych. Jedną z powszechnych sztuczek jest utworzenie fałszywej sieci, zwanej również honeypot, w celu zwabienia użytkowników. Zwykłym użytkownikom sieć nie wygląda nie na miejscu ani podejrzanie, ponieważ nosi nazwy podobne do legalnych sieci. Na przykład możesz napotkać Wi-Fi Starbucks lub inne sieci Wi-Fi nazwane na cześć firmy lub firmy w okolicy. Jednak te honeypoty są własnością hakerów i są monitorowane.

Hotel HotspotŁączenie się z sieciami Wi-Fi w hotelach nigdy nie jest dobrym pomysłem, ponieważ są one podatne na ataki. Sieci te często mają wielu użytkowników podłączonych do sieci, a hakerzy mogą po prostu pozostać w dowolnym pokoju, zbierając informacje od niczego niepodejrzewających gości hotelowych. Ponadto większość hoteli tak naprawdę nie inwestuje w odpowiednie zabezpieczenia, co oznacza, że większość hoteli jest wyposażona w ten sam sprzęt.

Jeden szczególny incydent z 2015 r. wykazał, że 277 hoteli na całym świecie jest podatnych na ataki. Te hotele używały urządzenia InGate firmy ANTlabs do konfigurowania sieci Wi-Fi dla gości. Jednak to urządzenie okazało się podatne na ataki hakerów i umożliwiło im dostęp do informacji o użytkownikach, w szczególności danych karty kredytowej przechowywanych przez hotel.

Na szczęście ANTlab zareagował na zagrożenie, wydając poprawkę bezpieczeństwa aby zaktualizować oprogramowanie urządzenia. Jednak poprawkę należy zainstalować ręcznie i nie wiadomo, czy hotel, w którym się zameldowałeś, naprawił tę lukę. Wyciągnięta lekcja: nie ufaj hotelowym sieciom Wi-Fi.

Ta rada jest szczególnie przydatna dla dyrektorów firm, którzy często podróżują na spotkania, konferencje lub inne wydarzenia biznesowe. Nie zaszkodzi zachować szczególną ostrożność. W 2014 roku odnosząca sukcesy firma zajmująca się bezpieczeństwem Kaspersky Lab dowiedziała się, że hakerzy uruchamiają szkodliwe oprogramowanie o nazwie DarkHotel, którego celem są biznesmeni przebywający w hotelach w Azji. Złośliwe oprogramowanie to spear phishing spyware, które wybiórczo atakuje liderów biznesu przebywających w hotelu. A DarkHotel robi to, szpiegując hotelową publiczną sieć Wi-Fi. Gdy odwiedzający loguje się do sieci Wi-Fi, pojawia się strona z prośbą o pobranie najnowszej wersji Messengera, Flash Playera lub innego oprogramowania. Następnie złośliwe oprogramowanie łączy się z zainstalowanym oprogramowaniem, kradnąc poufne dane od dyrektorów firm.

WiFi Protector for Business NetworkSieci Wi-Fi należące do firm i firm są również bogatym celem hakerów. Chociaż większość firm inwestuje w bezpieczeństwo danych, Wi-Fi dla gości często pozostaje otwarte i niezabezpieczone. Naraża to klientów, gości i pracowników na ryzyko. Niestety, nie ma zbyt wielu rozwiązań, które zapewniłyby wystarczające szyfrowanie sieci dla gości Wi-Fi.

Ponieważ sieć nie jest szyfrowana, użytkownicy są narażeni na zagrożenia, takie jak man-in-the-middle ataki, podsłuchiwanie w Internecie, kradzież haseł, infekcja złośliwym oprogramowaniem. Chociaż niektóre routery próbują zminimalizować ryzyko, konfigurując stronę portalu, często prowadzi to do innych problemów.

Niektóre routery, takie jak Linksys i Belkin, używają protokołu HTTP zamiast HTTPS, narażając użytkowników na różne zagrożenia . Oznacza to również, że każdy, kto śledzi ruch Wi-Fi, może wyświetlić Twoje hasło po jego wpisaniu.

Ponadto niektóre sieci Wi-Fi dla gości nadal są winne używania WEP lub Wired Equivalent Privacy, które są przestarzałe i można je łatwo ominąć. Nowsze wersje, WPA i WPA2, zapewniają lepszą ochronę niż ich poprzednik.

Jak zachować bezpieczeństwo w publicznych sieciach Wi-FiNie twierdzimy, że łączenie się z publicznymi sieciami Wi-Fi lub gośćmi jest całkowicie niebezpieczne sieci. Te bezpłatne sieci Wi-Fi mogą się przydać, gdy zabraknie danych komórkowych lub gdy jesteś poza domem i musisz sprawdzić pocztę e-mail lub coś podobnego. Istnieje wiele sposobów na poprawę bezpieczeństwa publicznych sieci Wi-Fi, dzięki czemu nie musisz się martwić, że Twoje informacje zostaną ujawnione lub skradzione. Oto niektóre z nich:

1. Sprawdź sieć, z którą się łączysz.Gdy jesteś w hotelu lub kawiarni, zapytaj personel, z którą siecią się połączyć. Atakującym łatwo jest stworzyć pułapkę typu honeypot, taką jak „Wi-Fi z kawiarnią” lub „Wi-Fi hotelowe”, aby nakłonić odwiedzających do połączenia się z tą fałszywą siecią i kradzieży danych.

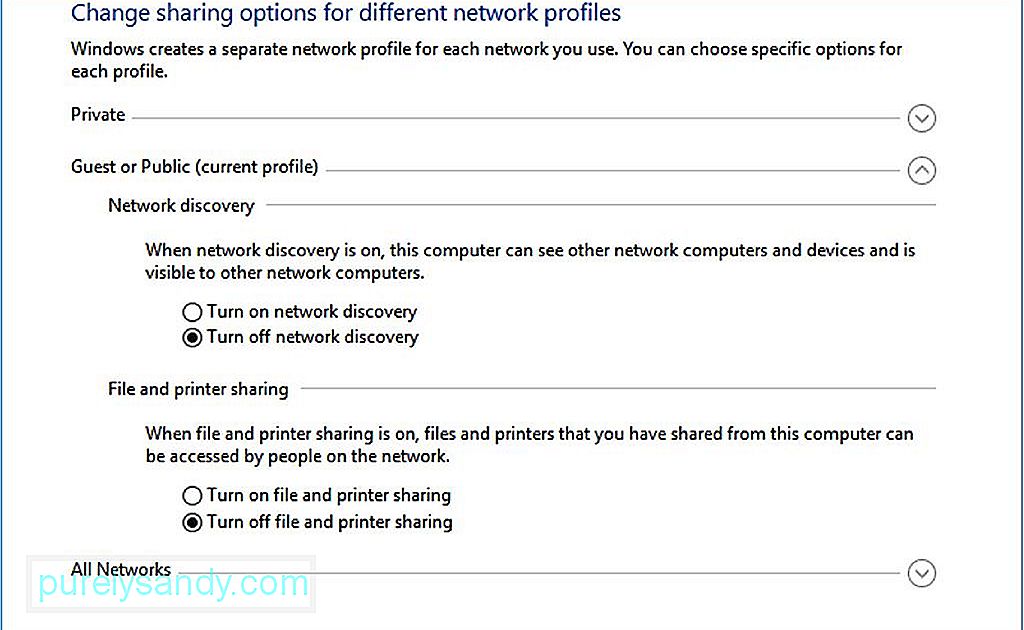

2. Sprawdź swoje ustawienia udostępniania.Użytkownicy często zapominają to skonfigurować i stają się nieświadomymi ofiarami hakerów. Aby sprawdzić ustawienia udostępniania w systemie Windows, przejdź do strony Ustawienia > Sieć i Internet > Opcje udostępniania. Kliknij opcję Wyłącz wykrywanie sieci i Wyłącz udostępnianie plików i drukarek, aby uniemożliwić innym osobom dostęp do plików lub komputera.

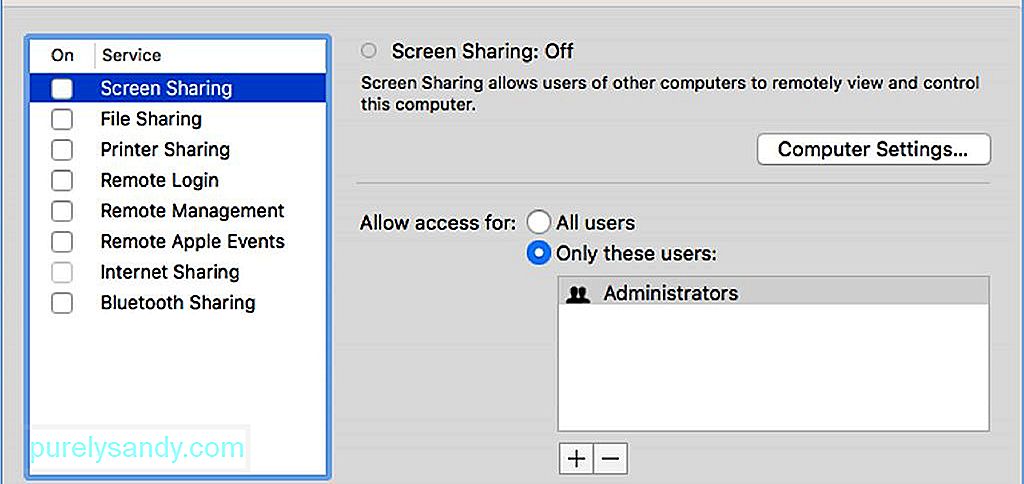

Jeśli używasz komputera Mac, przejdź do sekcji Preferencje systemowe > ; Udostępnianie i odznaczanie elementów, których nie chcesz udostępniać w swojej sieci.

Powinieneś również włączyć zaporę sieciową, aby zapewnić dodatkową ochronę. Niektórzy użytkownicy wyłączają to ustawienie, ponieważ aplikacje lub oprogramowanie pytają o uprawnienia. Chociaż czasami może to wydawać się irytujące, utrzymywanie włączonej zapory sieciowej pomaga zniechęcić atakujących do grzebania w komputerze.

Jeśli używasz systemu Windows 10, przejdź do strony Ustawienia > Aktualizacja & Bezpieczeństwo > Zabezpieczenia systemu Windows > Zapora i amp; ochrona sieci. Następnie upewnij się, że zapora sieciowa jest włączona dla sieci domeny, sieci prywatnej i sieci publicznej.

W przypadku użytkowników komputerów Mac przejdź do opcji Preferencje systemowe > Bezpieczeństwo i Prywatność, a następnie kliknij kartę Zapora. Kliknij złotą kłódkę w lewym dolnym rogu okna, aby wprowadzić zmiany w ustawieniach zapory.

4. Aktualizuj swój system operacyjny i aplikacje.Jest to konieczność, szczególnie w przypadku przeglądarek, rozszerzeń i wtyczek, takich jak Flash i Java. Większość złośliwego oprogramowania nakłania użytkowników do zaktualizowania tych wtyczek, więc jeśli Twoja zostanie zaktualizowana, nie da się już nabrać na ich sztuczkę.

5. Użyj HTTPS zamiast HTTP.Podczas przeglądania witryny upewnij się, że korzystasz z wersji HTTPS zamiast HTTP. Jeśli przeglądarka nie przekieruje automatycznie do wersji HTTPS witryny, coś musi się dziać za kulisami, więc po prostu wpisz HTTPS bezpośrednio w pasku adresu. W przypadku witryn, które często odwiedzasz, możesz dodać do zakładek wersję HTTPS witryny, aby nie paść ofiarą hakerów sslstrip. Możesz także zainstalować rozszerzenia, takie jak HTTPS Everywhere, które zmuszą przeglądarki takie jak Safari, Chrome, Opera i Firefox do przekierowania na HTTPS i używania szyfrowania SSL na wszystkich stronach internetowych.

6. Włącz uwierzytelnianie dwuskładnikowe.Większość witryn internetowych, takich jak Gmail, Facebook i witryny bankowości internetowej, jest teraz wyposażona w funkcje uwierzytelniania dwuskładnikowego. Wysyła albo wrażliwy na czas kod, numer lub frazę, którą należy wpisać, aby kontynuować logowanie. Kod wysyłany jest e-mailem, SMS-em lub przez aplikację mobilną. Jeśli więc ktoś zaloguje się na Twoje konto z lokalizacji lub urządzenia, z którego wcześniej nie korzystałeś, witryna powiadomi Cię o logowaniu i musisz potwierdzić logowanie za pomocą wysłanego do Ciebie kodu.

7. Nie odwiedzaj wrażliwych witryn w publicznej sieci Wi-Fi.Jeśli to możliwe, nie rób zakupów online ani bankowości internetowej za pomocą publicznej sieci Wi-Fi, aby uniknąć problemów z bezpieczeństwem. Jeśli potrzebujesz dostępu do Paypal lub musisz płacić rachunki za pomocą internetowego konta bankowego, zrób to w sieci prywatnej. Nigdy nie możesz być naprawdę bezpieczny, jeśli chodzi o bezpłatne Wi-Fi, więc po zakończeniu przeglądania odłącz się od Wi-Fi lub wyłącz urządzenie. Im dłużej Twoje urządzenie jest połączone z siecią, tym większe szanse, że atakujący znajdzie luki w zabezpieczeniach.

8. Zainwestuj w najlepszą sieć VPN dla publicznego Wi-Fi.Aby poprawić bezpieczeństwo w Internecie, konieczne jest zainwestowanie w dobrego klienta VPN, takiego jak Outbyte VPN. Istnieje wiele sieci VPN, ale najlepsza sieć VPN dla publicznego WiFi powinna być bezpieczna i nie prowadzić dziennika twoich działań.

Jak poprawić bezpieczeństwo publicznego WiFi za pomocą VPNWirtualna sieć prywatna lub VPN umożliwia łączenie się z bezpiecznym serwerem przez Internet. Całe twoje połączenie przechodzi przez ten serwer i wszystko jest mocno zaszyfrowane, aby zapobiec podsłuchiwaniu. Nawet jeśli połączysz się z publiczną siecią Wi-Fi, wszyscy hakerzy zobaczą kilka losowych znaków, których nie będą w stanie rozszyfrować. Próba ominięcia VPN jest praktycznie niemożliwa.

Gdy korzystasz z VPN, Twój komputer tworzy cyfrowy tunel, przez który przesyłane są Twoje dane. Te fragmenty danych, które wysyłasz przez Internet, nazywane są pakietami, a każdy pakiet zawiera część Twoich danych. Każdy pakiet zawiera również używany protokół i adres IP. Więc kiedy łączysz się z Internetem przez VPN, te pakiety są wysyłane wewnątrz innego pakietu. Zewnętrzny pakiet zapewnia bezpieczeństwo Twoich danych i chroni Twoje informacje przed złośliwymi hakerami.

Poza tym szyfrowanie VPN dodaje kolejną warstwę ochrony do Twoich danych. Poziom szyfrowania jest określony przez protokół bezpieczeństwa używany przez klienta VPN. Korzystanie z najlepszej sieci VPN dla publicznego Wi-Fi jest ważne, aby upewnić się, że Twoja sieć VPN używa najbezpieczniejszego szyfrowania połączenia internetowego. Oto niektóre z powszechnie używanych protokołów szyfrowania, z których często korzystają dostawcy VPN.

- PPTP lub protokół tunelowy Point-to-Point. Protokół ten jest obsługiwany przez większość firm VPN, ale z biegiem lat stał się przestarzały i nie jest już bezpieczny. Nie szyfruje połączenia, ale zamiast tego tworzy tunel GRE lub Generic Routing Encapsulation między klientem a serwerem. Tunel GRE hermetyzuje połączenie, chroniąc dane przed wzrokiem ciekawskich. Jednak proces enkapsulacji zwykle powoduje słabą wydajność i niską prędkość, zwłaszcza jeśli nie ma wystarczającej przepustowości.

- Protokół tunelowy L2TP/IPSec lub Layer 2. L2TP to uaktualnienie PPTP z dodatkową ochroną IPSec dla szyfrowania. Oferuje wysoki poziom bezpieczeństwa i jest obsługiwany przez większość dostawców VPN.

- SSTP lub Secure Socket Tunnel Protocol. Jest to nowy protokół, który wykorzystuje do szyfrowania SSLv3/TLS. Oznacza to, że SSTP może przejść przez większość zapór sieciowych i serwerów proxy przy użyciu portu TCP 443 lub HTTPS.

- OpenVPN. Jest to jeden z najnowszych i najbezpieczniejszych klientów VPN obsługiwanych przez znaczących dostawców VPN. Jest utrzymywany przez społeczność open-img i używa OpenSSL do szyfrowania. OpenVPN wykorzystuje protokoły UDP i TCP w celu zapewnienia szybkości i wydajności.

Oprócz działania jako ochrona WiFi, VPN ma również wiele zalet, o których niektórzy użytkownicy nie są świadomi . Oto niektóre z nich:

- Omiń ograniczenia treści. Tunelując połączenie przez bezpieczne serwery, VPN umożliwia odblokowanie zastrzeżonych treści. Na przykład będziesz mógł uzyskać dostęp do zablokowanych witryn internetowych, w tym serwisów społecznościowych i witryn strumieniowych wideo, nawet jeśli masz połączenie z siecią Wi-Fi dla gości. Możesz także uzyskać dostęp do treści z ograniczeniami geograficznymi za pośrednictwem VPN. Jeśli więc chcesz oglądać Netflix USA z innych części świata, wystarczy połączyć się przez VPN, a Twój adres IP zostanie zamaskowany, aby pokazać, że znajdujesz się w tym samym obszarze. Będziesz wtedy mógł przeglądać treści ograniczone do tego obszaru, w tym przypadku do Stanów Zjednoczonych.

- Przeglądanie anonimowe. Za każdym razem, gdy łączysz się z Internetem, zawsze zostawiasz cyfrowy ślad, który można nawiązać z Tobą. Na przykład, kiedy odwiedzasz stronę internetową, Twój adres IP i inne informacje są rejestrowane przez odwiedzaną stronę internetową. Kiedy korzystasz z VPN, Twoja tożsamość jest maskowana, ponieważ Twoje informacje są zaszyfrowane. Nawet Twój dostawca Internetu nie będzie mógł Cię szpiegować.

- Szybkie połączenie internetowe. Większość dostawców usług internetowych ogranicza połączenie internetowe, gdy wykryją, że zużywasz zbyt dużo danych. Gry online i strumieniowe przesyłanie wideo są głównymi winowajcami, które powodują dławienie Internetu, a czasem nawet blokowanie. VPN ukrywa Twoje działania online, dzięki czemu dostawcy usług internetowych nie będą mogli Cię monitorować, unikając w ten sposób dławienia połączenia internetowego.

Pamiętaj jednak, że stopień ochrony i wydajności Twojej sieci VPN zależy od używanego protokołu, lokalizacji serwera i natężenia ruchu przechodzącego przez serwer. Wiele firm oferuje bezpłatną sieć VPN, ale przeprowadzaj badania, ponieważ ostatecznie możesz być rozczarowany. Oprócz reklam bezpłatne aplikacje VPN podlegają ograniczonej przepustowości i limitom danych. Aby uzyskać w 100% bezpieczne i niezawodne połączenie, lepiej zainwestować w płatną usługę VPN – dla własnego bezpieczeństwa i spokoju.

Wideo YouTube.: Jak chronić swoje dane online podczas korzystania z publicznych i gościnnych sieci Wi-Fi?

09, 2025