Co to jest wielkie złośliwe oprogramowanie szelkowe? (09.15.25)

Jeśli chodzi o terminologię bezpieczeństwa online, wielu ludzi wydaje się nie obchodzić. Jednak biorąc pod uwagę istniejące zagrożenia, ważne jest, aby móc zidentyfikować te zagrożenia. Gdy już dowiesz się, z jakim podmiotem złośliwego oprogramowania masz do czynienia, możesz go łatwo zabezpieczyć i pozbyć się.

W tym artykule omówimy wszystko, co powinieneś wiedzieć o jednym konkretnym zagrożeniu: Wielkim zawieszeniu Złośliwe oprogramowanie. Zanim jednak przejdziemy do szczegółowej dyskusji, zajmijmy się najpierw podstawami. Co to jest złośliwe oprogramowanie i skąd możesz wiedzieć, czy zostałeś przez nie zainfekowany?

Co to jest złośliwe oprogramowanie?  Prawdopodobnie słyszałeś o tym terminie już setki razy. Ale co to naprawdę oznacza?

Prawdopodobnie słyszałeś o tym terminie już setki razy. Ale co to naprawdę oznacza?

Złośliwe oprogramowanie to po prostu określenie dowolnego rodzaju złośliwego oprogramowania, które ma na celu wyrządzenie szkody lub wykorzystanie dowolnej sieci, urządzenia lub usługi. Cyberprzestępcy wykorzystują ten podmiot do kradzieży danych potencjalnej ofiary dla osobistych korzyści. Kiedy mówimy o danych, może to obejmować dane osobowe, dokumentację medyczną, dane karty kredytowej, e-maile i hasła.

W jaki sposób rozprzestrzenia się złośliwe oprogramowanie? Istnieje wiele sposobów na jego rozprzestrzenianie się. Wśród najpopularniejszych metod znajdują się złośliwe reklamy, załączniki do wiadomości e-mail, fałszywe pobieranie oprogramowania, phishing i zainfekowane urządzenia.

Smutne jest to, że istnieją już tysiące złośliwych podmiotów, które wymieniają je wszystkie w tym artykule zajęłoby dni. Ale dobrą wiadomością jest to, że zrozumienie typowych jednostek złośliwego oprogramowania może znacznie pomóc w ochronie poufnych informacji i urządzenia.

Poniżej znajdują się niektóre z najczęstszych rodzajów jednostek złośliwego oprogramowania:

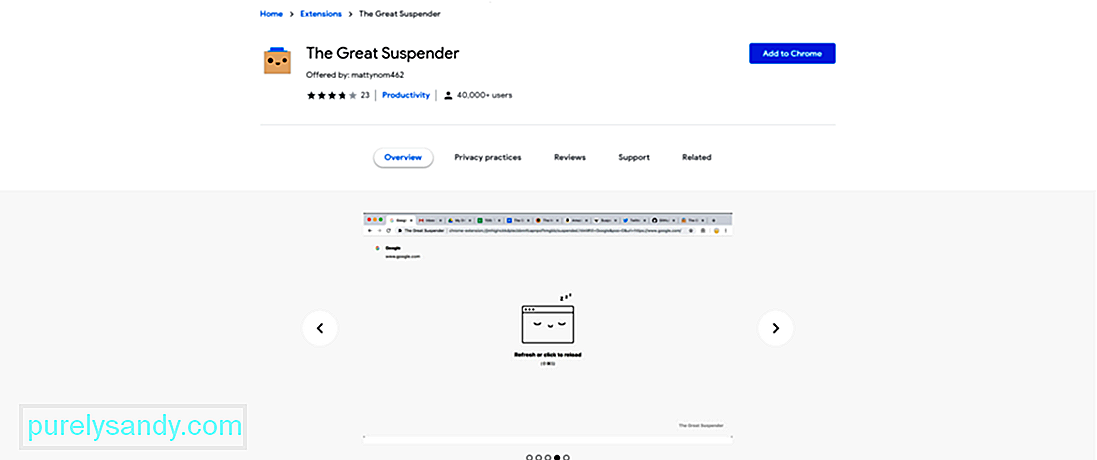

< ul>Niedawno pojawiły się doniesienia o rozszerzeniu Google Chrome, które zostało przymusowo odinstalowane przez giganta wyszukiwania, ponieważ zostało sklasyfikowane jako złośliwe oprogramowanie. Nazywa się Wielki Pończoch.

The Great Suspender to rozszerzenie, które wstrzymuje wszelkie nieużywane karty i zwalnia ich reimgs, aby zmniejszyć zużycie pamięci Chrome. Gdy użytkownik ponownie uzyska dostęp do karty, po prostu musi na nią kliknąć. W ten sposób karta będzie ponownie widoczna.

Przy ponad 2 000 000 użytkowników było oczywiste, że rozszerzenie było rzeczywiście popularne. Jest to wysoce zalecane rozszerzenie, ponieważ pomaga zmniejszyć użycie reimgów Chrome.

Niestety nadszedł moment, w którym Google musiało je usunąć. Zaskoczonym użytkownikom rozszerzenia pozostał tylko komunikat „To rozszerzenie zawiera złośliwe oprogramowanie”. Nie mieli wystarczających informacji o tym, co się stało, ani o tym, jak odzyskać zawieszone karty.

Cóż, użytkownicy nadal mogą zobaczyć swoje zawieszone karty. Chrome nadal ma wbudowaną funkcję historii. Jednak to po prostu smutne, że tak przydatne rozszerzenie zostało usunięte przez Google. Dzięki temu przeglądarka nie tylko działała wydajnie i płynnie, ale także automatycznie zamykała karty, które nie były używane od dłuższego czasu.

Teraz możesz zapytać, co robi Great Suspender Malware? W chwili pisania tego tekstu Google nadal nie wspomniał nic o tym, co robi złośliwe oprogramowanie. Ale nawet zanim został wyłączony przez Google, niektórzy użytkownicy już zgłaszali obawy dotyczące bezpieczeństwa. Według nich:

- Twórca rozszerzenia wstrzyknął do niego złośliwe kody.

- W rozszerzeniu zastosowano zmiany, które nie zostały ujawnione. Jednak niektórzy użytkownicy podejrzewają, że rozszerzenie łączyło się z kilkoma serwerami stron trzecich.

- Twórcy śledzili użytkowników bez ich zgody.

Dlaczego wszystko jest tak atrakcyjne dla Google? Jeśli nie czytałeś, firma Microsoft wcześniej oznaczyła rozszerzenie jako złośliwe oprogramowanie. Co gorsza, rozszerzenie ma nowe możliwości śledzenia, które mogą dotyczyć prywatności przeglądania. Tak więc, jeśli kiedykolwiek zainstalowałeś rozszerzenie, zdecydowanie zalecamy zachowanie ostrożności i zastąpienie go innymi alternatywnymi rozszerzeniami.

7 oznak, że Twoje urządzenie zostało zainfekowane przez złośliwe oprogramowaniePonownie, Google nie powiedział ani słowa o usunięcie rozszerzenia. Tak więc nigdy nie można naprawdę powiedzieć, jak działa złośliwe oprogramowanie lub co robi. Mimo to udało nam się skompilować listę typowych oznak, że urządzenie zostało zaatakowane przez złośliwe oprogramowanie. Są to następujące:

Znak nr 1: Słaba wydajność komputeraCzy Twój komputer działa wolniej niż zwykle? Wtedy Twoje urządzenie mogło zostać zainfekowane. Być może odwiedziłeś witrynę, która nakłoniła Cię do zainstalowania złośliwego oprogramowania. A po uruchomieniu następuje znaczny spadek wydajności.

Podpis 2: ostrzeżenia o przypadkowych infekcjach, którym towarzyszą komunikaty przekonujące do zakupu produktu w celu ich naprawyNieoczekiwane ostrzeżenia i wyskakujące okna mogą być znak, że Twoje urządzenie zostało zainfekowane przez złośliwe oprogramowanie. Te wyskakujące okienka mogą informować o zagrożeniach bezpieczeństwa na komputerze i często proszą o kliknięcie łącza w celu pozbycia się zagrożeń. Prawdziwe programy ochronne, takie jak Windows Defender, nigdy nie będą wyświetlać monitów z linkami do podejrzanych witryn.

Komputery, które zostały zainfekowane przez złośliwe oprogramowanie, są często zaprogramowane do reagowania za pomocą sygnału dźwiękowego. Prawdopodobnie usłyszysz losowe sygnały ostrzegawcze, którym towarzyszy komunikat ostrzegawczy. Czasami usłyszysz również dzwonki i dzwonki, których nie wiesz, skąd pochodzą.

Podpis 4: Niewyjaśnione zmiany folderu lub plikuCzy brakuje Twoich plików? Czy rozmieszczenie twoich ikon jest nieprawidłowe? Te zmiany nie nastąpią, chyba że je wprowadziłeś lub spowodował je wirus.

Znak 5: Przekierowania do nieznanych witrynKolejną oznaką infekcji złośliwym oprogramowaniem jest powiadomienie o tym, że aplikacja jest przez legalne oprogramowanie antywirusowe próbuje połączyć się z witryną, o której nie słyszałeś. Technicznie rzecz biorąc, komputery nie są zaprojektowane do nawiązywania połączeń. Połączenia te należy inicjować ręcznie. Jeśli nie ustanowiłeś takiego połączenia, może to oznaczać wadliwa aplikacja lub program.

Podpis #6: Nie można pobrać aktualizacjiZagrożenia komputerowe nie mogą same decydować. Są jednak zaprogramowani, aby mieć ten instynkt samozachowawczy. I tak, aby się ich pozbyć, przeciętny użytkownik komputera może skorzystać z programu antywirusowego. Teraz, jeśli nie możesz zainstalować żadnej dostępnej aktualizacji, może to być spowodowane projektem złośliwego oprogramowania.

Podpis nr 7: wiadomości spamowe wysyłane z Twojego e-mailaPonownie złośliwe oprogramowanie działa na różne sposoby. A jednym ze sposobów ataku jest wykorzystanie konta lub poczty e-mail ofiary w mediach społecznościowych. Jeśli Twój komputer jest zainfekowany, osoby z Twojej listy kontaktów otrzymają od Ciebie wiadomość e-mail lub wiadomość z prośbą o kliknięcie zainfekowanego łącza. Po kliknięciu złośliwe oprogramowanie rozprzestrzenia się na tę osobę i na jej listę znajomych.

Jak usunąć złośliwe oprogramowanie Great SuspenderTeraz, gdy znasz już oznaki, że Twoje urządzenie zostało zainfekowane, co zrobić ze złośliwym oprogramowaniem Great Suspender ? Na pewno musisz go usunąć.

Poniżej przedstawiono kilka skutecznych sposobów usuwania złośliwego oprogramowania z systemu Windows 10.

Metoda nr 1: Odinstaluj rozszerzenie Great SuspenderJeśli przypadkowo rozszerzenie nie jest jeszcze wyłączone w przeglądarce Google Chrome, odinstaluj je ręcznie. Odinstalowanie rozszerzenia Great Suspender może skutecznie pozbyć się złośliwego oprogramowania. Oto jak to zrobić:

Jednym ze sposobów identyfikowania lub wykrywania krytycznych problemów powodowanych przez złośliwe oprogramowanie jest uruchomienie komputera w trybie awaryjnym. Jest to alternatywna metoda uruchamiania, która pozwala na łatwiejszy sposób diagnozowania problemów z komputerem, takich jak infekcja złośliwym oprogramowaniem. W tym trybie uruchamiane są tylko minimalne usługi i programy.

Aby uruchomić komputer w trybie awaryjnym, wykonaj następujące czynności:

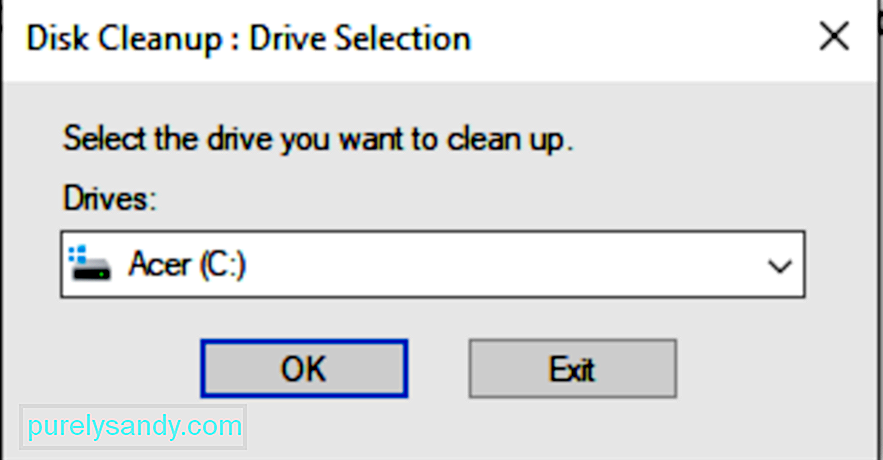

Możesz wierzyć lub nie, ale usunięcie plików tymczasowych może usunąć złośliwe podmioty, takie jak złośliwe oprogramowanie Great Suspender z urządzenia z systemem Windows. Aby to zrobić, możesz użyć wbudowanego narzędzia Oczyszczanie dysku.

Narzędzie Oczyszczanie dysku zostało stworzone przez firmę Microsoft, aby pomóc w usuwaniu plików tymczasowych, czyszczeniu Kosza i usuwaniu niechcianych plików. Aby z niego skorzystać, wykonaj następujące czynności:

Alternatywnie możesz użyć narzędzia do naprawy komputera innej firmy. Te narzędzia są przeznaczone do identyfikowania i rozwiązywania problemów z wydajnością, które mogą nękać Twoje urządzenie. Mogą rozwiązać szeroki zakres problemów systemowych, poprawić bezpieczeństwo i prywatność, zoptymalizować wydajność urządzenia, a co najważniejsze, wyczyścić dysk z niechcianych plików.

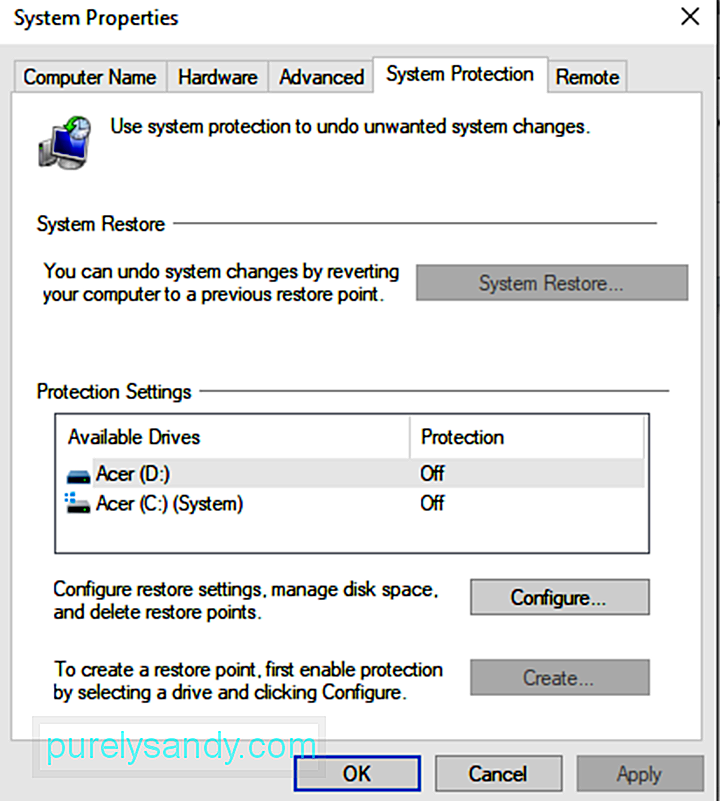

Metoda 4: Usuń punkty przywracania systemuNiektóre przywracanie systemu Wygenerowane punkty mogą zawierać potencjalne jednostki złośliwego oprogramowania. Spróbuj więc je usunąć, aby upewnić się, że na komputerze nie pozostały żadne ślady.

Oto jak usunąć punkty przywracania, które mogły zostać przypisane do złośliwego oprogramowania Great Suspender:

Jak już wiesz, Great Suspender to rozszerzenie przeglądarki. Oznacza to, że może być używany jako brama dla złośliwego oprogramowania. A ponieważ Google oznaczyło go jako samoistne złośliwe oprogramowanie, prawdopodobnie najlepiej zresetować ustawienia przeglądarki internetowej.

Aby to zrobić, wykonaj następujące czynności:

Zakładając, że usunąłeś już wszystkie ślady złośliwego oprogramowania Great Suspender, następną rzeczą, którą powinieneś zrobić, to dokładnie sprawdzić, czy nie pozostały żadne pozostałości. W tym celu potrzebujesz pakietu antywirusowego innej firmy.

Jednym z sugerowanych przez nas programów jest Outbyte AVarmor. Jest to zaufane oprogramowanie zabezpieczające, które chroni Twój system przed złośliwym oprogramowaniem i innymi zagrożeniami. Skanuje, wykrywa i usuwa złośliwe oprogramowanie, oferując jednocześnie ochronę w czasie rzeczywistym.

Usuwanie złośliwego oprogramowania może być żmudną pracą. Więc oszczędź sobie kłopotów, używając programu innej firmy.

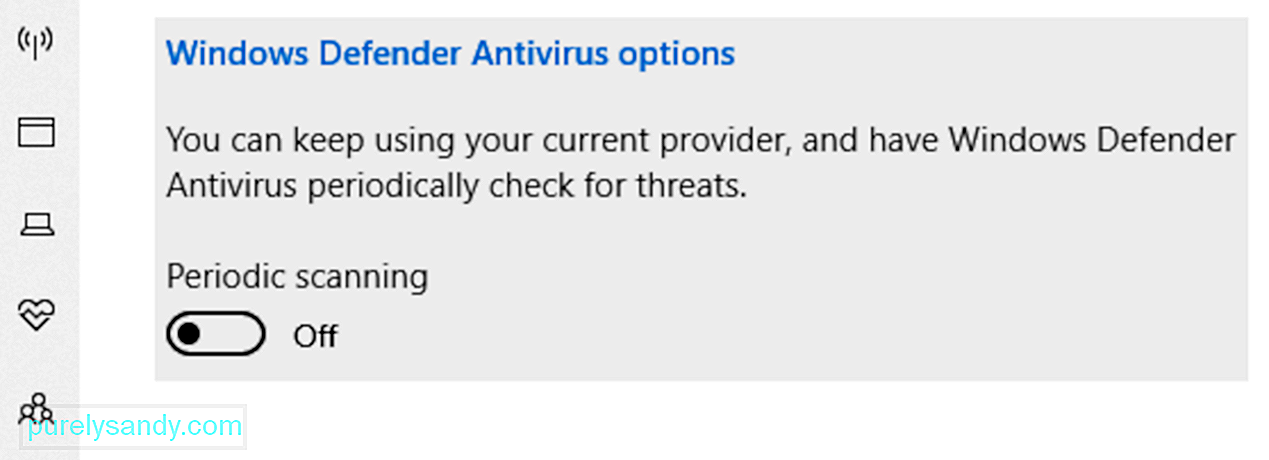

Metoda nr 7: Użyj Windows DefenderWindows 10 ma wbudowane oprogramowanie anty-malware o nazwie Windows Defender. To narzędzie jest dość łatwe w użyciu. Oto, jak go używać do skanowania w poszukiwaniu złośliwego oprogramowania na komputerze:

Narzędzie do cyberbezpieczeństwa poinformuje Cię, czy w Twój system. Jednak nigdy nie możesz stwierdzić, czy już zainfekował twoje urządzenie. Dlatego może być konieczne wykonanie metod odzyskiwania w przypadku uszkodzenia jakichkolwiek danych.

Oto jak odzyskać pliki w systemie Windows 10:

Jeśli chodzi o zagrożenia takie jak złośliwe oprogramowanie, zapobieganie jest zawsze lepsze niż leczenie. I nawet jeśli istnieje wiele rodzajów złośliwego oprogramowania, istnieją również różne sposoby ochrony przed nimi urządzenia. Zapoznaj się z poniższymi wskazówkami dotyczącymi zapobiegania złośliwemu oprogramowaniu:

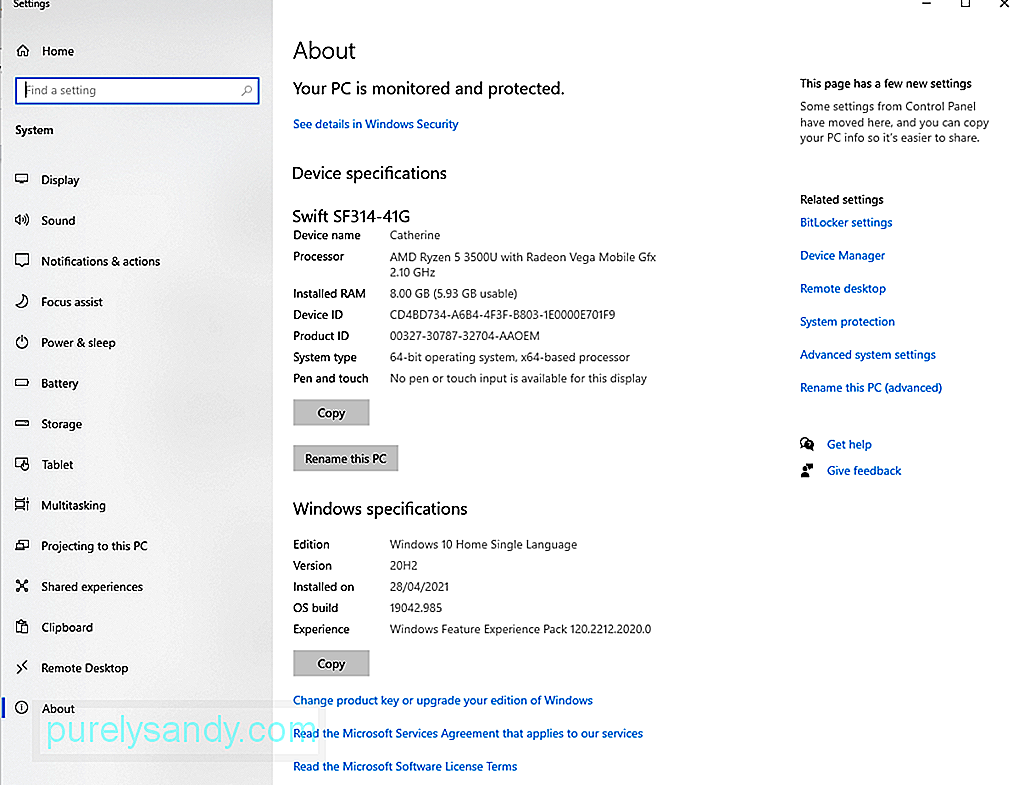

Wskazówka 1: Zaktualizuj swój system operacyjnyUpewnij się, że Twój system operacyjny jest aktualny. Cyberprzestępcy i hakerzy zawsze próbują wykorzystać luki w przestarzałym oprogramowaniu. Gdy aktualizacja będzie dostępna, zainstaluj ją jak najszybciej.

Wskazówka 2: nie klikaj podejrzanych linkówCzy wyskoczyło okno z linkiem? Nigdy go nie klikaj. Zamknij okno i omijaj witrynę, w której aktualnie się znajdujesz. To samo dotyczy linków w e-mailach lub wiadomościach tekstowych.

Wskazówka 3: instaluj tylko ważne aplikacjeW miarę możliwości ogranicz liczbę aplikacji instalowanych na urządzeniu. Najlepiej byłoby zainstalować tylko te, z których regularnie korzystasz. A jeśli nie używasz już określonej aplikacji, odinstaluj ją.

Wskazówka 4: Uruchamiaj regularne skanowanie zabezpieczeń SecurityNowe szczepy złośliwego oprogramowania są tworzone codziennie. Upewnij się, że Twoje urządzenia są chronione i przygotowane na nie. Przeprowadzaj regularne skanowanie pod kątem złośliwego oprogramowania.

Wskazówka nr 5: Sprawdzaj pocztę e-mailUważaj na e-maile z prośbą o podanie danych osobowych. Jeśli wiadomość e-mail sugeruje kliknięcie linku w celu zresetowania hasła do banku, nie klikaj go. Zamiast tego przejdź na oficjalną stronę swojego banku i zaloguj się tam.

Wskazówka nr 6: Unikaj pobierania oprogramowania z nieautoryzowanych witrynUpewnij się, że kupujesz oprogramowanie od renomowanych firm. Nie ulegaj pokusie pobierania bezpłatnego oprogramowania na stronach internetowych innych firm, ponieważ mogą one być dostarczane w pakiecie ze złośliwym oprogramowaniem.

Wskazówka nr 7: Przeczytaj recenzje przed pobraniem aplikacjiZanim pobierzesz interesującą aplikację, najpierw przeczytaj recenzje. Jeśli coś brzmi podejrzanie, kliknij.

Wskazówka nr 8: Nie pobieraj podejrzanych załączników do wiadomości e-mailCzy otrzymałeś wiadomość e-mail zawierającą podejrzany załącznik? Jeśli nie wiesz, co to jest załącznik, nie klikaj go.

Wskazówka nr 9: Nie ufaj nieznajomym onlineInżynieria społeczna to jeden ze sposobów dostarczania złośliwego oprogramowania. W tej metodzie cyberprzestępcy wykorzystują fałszywe profile, aby oszukać Cię i zdobyć Twoje zaufanie. Następnie wkrótce zostaniesz poproszony o podanie danych osobowych. Nie wpadnij w tę pułapkę.

Wskazówka nr 10: Zainstaluj Ad-BlockerW dzisiejszych czasach hakerzy używają zainfekowanych banerów do infekowania urządzeń. Dlatego bezpieczne jest posiadanie niezawodnego narzędzia do blokowania reklam w tle przez cały czas.

Wskazówka #11: Zachowaj ostrożność podczas przeglądaniaZłośliwe oprogramowanie jest wszędzie, ale jest powszechne w witrynach o słabym poziomie bezpieczeństwa. Jeśli pozostaniesz na odwiedzaniu renomowanych witryn, zmniejszysz ryzyko infekcji złośliwym oprogramowaniem.

5 alternatyw dla rozszerzenia Great SuspenderPonieważ Google wyłączył już rozszerzenie Great Suspender, szukasz bezpiecznej alternatywy do tego? Wtedy mamy twoje plecy. W tej sekcji podzielimy się z Tobą kilkoma alternatywami rozszerzeń do zarządzania kartami przeglądarki.

1. Wielki szelki bez śledzenia NoCzy wolisz interfejs użytkownika Wielkiego Suspendera? Wtedy masz szczęście. Istnieje inne rozszerzenie, które wygląda podobnie, ale bez części dotyczącej złośliwego oprogramowania. Jednak nadal nie jest dostępny w Chrome Web Store. Musisz więc go sideloadować, najpierw włączając tryb programisty.

2. TabbyKolejną prostszą wersją rozszerzenia karty zarządzającej jest Tabby. Pozwala zamknąć starsze karty Chrome po otwarciu nowej. Jest wyposażony w trzy różne tryby: tryb relaksu, tryb skupienia i tryb dostosowywania.

Tryb skupienia umożliwia otwieranie tylko pięciu kart naraz, a tryb relaksu umożliwia otwarcie 12 kart przed nim zawiesza starsze. Z drugiej strony tryb dostosowywania jest trybem domyślnym, który umożliwia otwieranie ośmiu kart jednocześnie.

3. Mały pończochTiny Suspender jest znany z używania natywnego interfejsu API Tab Discard w Chrome. Dzięki temu API wszelkie dane wprowadzone przez użytkownika na zamkniętych kartach pozostaną w pamięci przeglądarki. A jeśli chcesz ponownie otworzyć zamknięte karty, wszystko nadal tam będzie.

4. The Great DiscarderTo rozszerzenie jest podobne do Tabby, ale bardziej minimalistyczne. Jeśli chodzi o Tabby, zamyka zakładkę po osiągnięciu określonej liczby aktywnych zakładek. Z jednej strony The Great Discarder istnieją nieaktywne karty, które nie były używane przez godzinę.

Dzięki temu rozszerzeniu może być konieczne przywrócenie zamkniętych kart na stronie Historia. A jeśli nie chcesz zamykać karty, możesz ją przypiąć.

5. Workona Menedżer kartW przeciwieństwie do innych rozszerzeń do zarządzania kartami, Workona Tab Manager stosuje bardziej produktywne podejście do zawieszania kart Chrome. Jeśli liczba kart osiągnie 15, zawiesza całe okno Chrome, a nie tylko serię kart. Chociaż może to być dość denerwujące dla niektórych użytkowników, w rzeczywistości jest bardziej produktywne dla większości.

To rozszerzenie sortuje wszystkie ważne karty w jednym miejscu. W ten sposób będziesz zmuszony do dalszej pracy nad ważniejszymi zakładkami. Ponadto organizuje wszystkie zakładki i tworzy różne grupy kart. Dzięki temu możesz otworzyć wszystkie ważne karty jednym kliknięciem.

Kluczowe wnioskiZłośliwe oprogramowanie należy traktować poważnie. W momencie, gdy wykryjesz oznaki infekcji złośliwym oprogramowaniem, musisz podjąć działanie. Chociaż niewiele wiemy o złośliwym oprogramowaniu Great Suspender i o tym, jak manifestują się jego skutki, zawsze powinniśmy pozostać po bezpiecznej stronie.

Jeśli zauważysz oznaki, takie jak słaba wydajność komputera, ostrzeżenia i dźwięki o losowych infekcjach, niewyjaśnione zmiany w pliku lub folderach, ciągłe przekierowania do podejrzanych witryn internetowych, wiadomości spamowe pochodzące z poczty e-mail i niemożność pobrania aktualizacji, zaniepokoij się. Miała miejsce infekcja złośliwym oprogramowaniem.

Ale nie martw się. Zawsze możesz pozbyć się złośliwego oprogramowania i jego śladów. Najpierw odinstaluj wszelkie podejrzane aplikacje lub rozszerzenia. A następnie uruchom komputer w trybie awaryjnym. Możesz także spróbować usunąć pliki tymczasowe, usunąć punkty przywracania systemu, zresetować ustawienia przeglądarki i przeskanować urządzenie za pomocą programów antywirusowych innych firm.

Po usunięciu złośliwego oprogramowania Great Suspender i jego pozostałości, podjąć środki zapobiegawcze. Przyzwyczajaj się do instalowania wszelkich dostępnych aktualizacji, nie klikaj żadnych podejrzanych linków w wiadomości e-mail ani w wyskakujących okienkach. Zachowaj również tylko ważne aplikacje. Możesz także skorzystać z regularnego skanowania zabezpieczeń i czytania recenzji przed pobraniem aplikacji.

Jeśli chcesz nadal korzystać z rozszerzenia do zarządzania kartami w Chrome, zawsze możesz użyć innych alternatyw, takich jak Workona Tab Manager, The Great Discarder, Tabby, The Great Suspender No Tracking i Tiny Suspender.

Czy zainstalowałeś już wcześniej rozszerzenie Great Suspender? Co zrobiłeś po zobaczeniu wiadomości od Google? Chcielibyśmy wiedzieć. Podziel się swoim doświadczeniem w komentarzach.

Wideo YouTube.: Co to jest wielkie złośliwe oprogramowanie szelkowe?

09, 2025