Wszystko, co musisz wiedzieć, gdy komputer Mac zostanie zainfekowany nowym złośliwym oprogramowaniem Silver Sparrow (09.15.25)

Jeśli uważasz, że Twój Mac jest chroniony przed złośliwym oprogramowaniem, pomyśl jeszcze raz. Autorzy szkodliwego oprogramowania są biegli w wykorzystywaniu luk w zabezpieczeniach różnych platform, w tym macOS. Jest to widoczne w poprzednich infekcjach złośliwym oprogramowaniem, które atakowały komputery Mac, w tym złośliwym oprogramowaniem Shlayer i złośliwym oprogramowaniem Top Results.

Co to jest złośliwe oprogramowanie Silver Sparrow macOS?Niedawno badacze bezpieczeństwa Red Canary, Malwarebytes i VMware Carbon Black odkrył nowe złośliwe oprogramowanie dla systemu macOS, które zainfekowało ponad 40 000 komputerów Mac na całym świecie. To nowe zagrożenie nazywa się Silver Sparrow. Według Malwarebytes złośliwe oprogramowanie rozprzestrzeniło się w 153 krajach, przy czym największe koncentracje mają Stany Zjednoczone, Wielka Brytania, Kanada, Francja i Niemcy. Nie jest jasne, ile z tych 40 000 to komputery Mac M1 i nie wiemy dokładnie, jak wygląda dystrybucja.

Naukowcy zauważyli, że chociaż Silver Sparrow stanowi dość poważne zagrożenie dla zainfekowanego urządzenia, nie wykazuje złośliwego zachowania, którego często oczekuje się od zwykłego adware dla systemu MacOS. To sprawia, że złośliwe oprogramowanie jest bardziej zaskakujące, ponieważ eksperci ds. Bezpieczeństwa nie mają pojęcia, do czego zostało zaprojektowane złośliwe oprogramowanie.

Jednak badacze zauważyli, że złośliwe oprogramowanie pozostaje gotowe do dostarczenia złośliwego ładunku w dowolnym momencie. Po dochodzeniu szczep Silver Sparrow macOS nigdy nie dostarczył złośliwego ładunku na zainfekowane urządzenia, ale ostrzegł użytkowników komputerów Mac, których dotyczy problem, że nadal stanowi poważne zagrożenie pomimo jego uśpionego zachowania.

Chociaż badacze nie zaobserwowali, że Silver Sparrow dostarcza dodatkowych złośliwych ładunków, jego kompatybilność z chipem M1, globalny zasięg, wysoki wskaźnik infekcji i dojrzałość operacyjna sprawiają, że Silver Sparrow jest dość poważnym zagrożeniem. Eksperci ds. bezpieczeństwa odkryli również, że złośliwe oprogramowanie dla komputerów Mac jest kompatybilne zarówno z procesorami Intel, jak i Apple Silicon.

Oto przybliżony harmonogram ewolucji złośliwego oprogramowania Silver Sparrow:

- Sierpień 18, 2020: Złośliwe oprogramowanie w wersji 1 (wersja inna niż M1) domena wywołania zwrotnego api.mobiletraits[.]com utworzona

- 31 sierpnia 2020: Złośliwe oprogramowanie w wersji 1 (wersja inna niż M1) przesłane do VirusTotal

- 2 września 2020 r.: plik version.json widziany podczas wykonywania złośliwego oprogramowania w wersji 2 przesłanego do VirusTotal

- 5 grudnia 2020 r.: Utworzono domenę wywołania zwrotnego złośliwego oprogramowania w wersji 2 (wersja M1) api.specialattributes[.] com utworzony

- 22 stycznia 2021: plik PKG w wersji 2 (zawierający plik binarny M1) przesłany do VirusTotal

- 26 stycznia 2021: Red Canary wykrywa złośliwe oprogramowanie Silver Sparrow w wersji 1

- 9 lutego 2021: Red Canary wykrywa złośliwe oprogramowanie Silver Sparrow w wersji 2 (wersja M1)

Firma zajmująca się bezpieczeństwem Red Canary odkryła nowe złośliwe oprogramowanie, którego celem są komputery Mac wyposażone w nowe procesory M1. Złośliwe oprogramowanie nosi nazwę Silver Sparrow i wykorzystuje interfejs API JavaScript instalatora systemu macOS do wykonywania poleceń. Oto, co musisz wiedzieć.

Nikt nie wie na pewno. Raz na Mac Silver Sparrow łączy się z serwerem raz na godzinę. Badacze bezpieczeństwa obawiają się, że może szykować się do poważnego ataku.

Firma ochroniarska Red Canary uważa, że chociaż Silver Sparrow dostarczył jeszcze złośliwy ładunek, może stanowić dość poważne zagrożenie.

p>

Złośliwe oprogramowanie stało się godne uwagi, ponieważ działa na chipie M1 firmy Apple. Niekoniecznie oznacza to, że przestępcy atakują konkretnie komputery Mac M1, ale sugeruje, że zainfekowane mogą być zarówno komputery Mac M1, jak i komputery Mac z procesorem Intel.

Wiadomo, że zainfekowane komputery kontaktują się z serwerem raz na godzinę , więc może to być jakaś forma przygotowania do poważnego ataku.

Złośliwe oprogramowanie korzysta z interfejsu API JavaScript instalatora systemu Mac OS do wykonywania poleceń.

Firma zajmująca się bezpieczeństwem do tej pory nie była w stanie wykonać określić, w jaki sposób polecenia prowadzą do czegokolwiek dalej, a zatem nadal nie wiadomo, w jakim stopniu Srebrny Wróbel stanowi zagrożenie. Firma zajmująca się bezpieczeństwem uważa jednak, że złośliwe oprogramowanie jest poważne.

Po stronie Apple firma unieważniła certyfikat użyty do podpisania pakietu związanego ze złośliwym oprogramowaniem Silver Sparrow.

Pomimo usługi notarialnej Apple, twórcy złośliwego oprogramowania dla systemu macOS z powodzeniem celowali w produkty Apple, w tym te korzystające z najnowszego układu ARM, takiego jak MacBook Pro, MacBook Air i Mac Mini.

Apple twierdzi, że ma „przemysł- wiodący” mechanizm ochrony użytkowników, ale zagrożenie złośliwym oprogramowaniem wciąż się pojawia.

Wygląda na to, że cyberprzestępcy już wyprzedzają grę, atakując chipy M1 w powijakach. Dzieje się tak pomimo tego, że wielu legalnych programistów nie przeniosło swoich aplikacji na nową platformę.

Silver Sparrow macOS dostarcza pliki binarne dla Intela i ARM, używa AWS i Akamai CDN

Naukowcy wyjaśnili Silver Operacje Sparrowa w poście na blogu „Clipping Silver Sparrow's wings: Outing malware macOS before it away”.

Nowy szkodliwy program istnieje w dwóch plikach binarnych, formacie Mach-object atakującym procesory Intel x86_64 i Mach-O plik binarny przeznaczony dla komputerów Mac M1.

Złośliwe oprogramowanie macOS jest instalowane za pomocą pakietów instalacyjnych Apple o nazwie „update.pkg” lub „updater.pkg”.

Archiwa zawierają kod JavaScript, który uruchamia się przed wykonaniem skryptu instalacyjnego, prosząc użytkownika o zezwolenie program „określa, czy oprogramowanie można zainstalować”.

Jeśli użytkownik zaakceptuje, kod JavaScript instaluje skrypt o nazwie verx.sh. Przerwanie procesu instalacji w tym momencie jest daremne, ponieważ według Malwarebytes system jest już zainfekowany.

Po zainstalowaniu skrypt kontaktuje się z serwerem dowodzenia i kontroli co godzinę, sprawdzając polecenia lub pliki binarne do wykonania.

Centrum dowodzenia i kontroli działa w infrastrukturze sieci Amazon Web Services (AWS) i sieci dostarczania treści Akamai (CDN). Naukowcy stwierdzili, że wykorzystanie infrastruktury chmury utrudnia blokowanie wirusa.

Co zaskakujące, badacze nie wykryli rozmieszczenia ostatecznego ładunku, co czyni ostateczny cel złośliwego oprogramowania tajemnicą.

Zauważyli, że być może złośliwe oprogramowanie czekało na spełnienie określonych warunków. Podobnie może wykryć monitorowanie przez badaczy bezpieczeństwa, unikając w ten sposób wdrożenia złośliwego ładunku.

Po wykonaniu pliki binarne Intel x86_64 drukują „Hello World”, podczas gdy pliki binarne Mach-O wyświetlają „You did it !”

Naukowcy nazwali je „plikami binarnymi przechodniów”, ponieważ nie wykazywały żadnego złośliwego zachowania. Ponadto złośliwe oprogramowanie macOS ma mechanizm samousuwania się, co zwiększa jego możliwości ukrywania się.

Jednak zauważyli, że funkcja samousuwania nigdy nie była używana na żadnym z zainfekowanych urządzeń. Złośliwe oprogramowanie szuka również adresu URL img, z którego zostało pobrane po instalacji. Twierdzili, że twórcy złośliwego oprogramowania chcieli śledzić, który kanał dystrybucji jest najskuteczniejszy.

Naukowcy nie mogli ustalić, w jaki sposób zostało dostarczone złośliwe oprogramowanie, ale możliwe kanały dystrybucji obejmują fałszywe aktualizacje flash, pirackie oprogramowanie, złośliwe reklamy lub legalne aplikacje.

Cyberprzestępcy określają zasady swoich ataków i do nas należy obrona przed ich taktyką, nawet jeśli ta taktyka nie jest do końca jasna. Tak jest w przypadku Silver Sparrow, nowo zidentyfikowanego szkodliwego oprogramowania atakującego system macOS. Obecnie wydaje się, że nie robi zbyt wiele, ale może zapewnić wgląd w taktyki, przed którymi powinniśmy się bronić.

Dane techniczne złośliwego oprogramowania Silver Sparrow

Według dochodzenia badaczy istnieją dwie wersje złośliwego oprogramowania Silver Sparrow, określane jako „wersja 1” i „wersja 2”.

Złośliwe oprogramowanie w wersji 1

- Nazwa pliku: updater.pkg (pakiet instalacyjny dla wersji 1)

- MD5: 30c9bc7d40454e501c358f77449071aa

Złośliwe oprogramowanie w wersji 2

- Nazwa pliku: aktualizacja .pkg (pakiet instalacyjny dla v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149

Oprócz zmiany adresów URL pobierania i komentarzy do skryptów, te dwie wersje złośliwego oprogramowania miały tylko jedną zasadniczą różnicę. Pierwsza wersja zawierała plik binarny Mach-O skompilowany tylko dla architektury Intel x86_64, podczas gdy druga wersja zawierała plik binarny Mach-O skompilowany zarówno dla architektury Intel x86_64, jak i M1 ARM64. Jest to ważne, ponieważ architektura M1 ARM64 jest nowa i wykryto bardzo niewiele zagrożeń dla nowej platformy.

Skompilowane pliki binarne Mach-O nie wydają się nic robić, więc są nazywane „przechodniami pliki binarne”.

Jak dystrybuowany jest Silver Sparrow?Na podstawie raportów wiele zagrożeń dla systemu macOS jest rozpowszechnianych za pośrednictwem złośliwych reklam jako pojedyncze, samodzielne instalatory w postaci PKG lub DMG, podszywające się pod legalną aplikację — taką jak Adobe Flash Player — lub jako aktualizacje. Jednak w tym przypadku osoby atakujące rozpowszechniały szkodliwe oprogramowanie w dwóch odrębnych pakietach: updater.pkg i update.pkg. Obie wersje używają tych samych technik do wykonania, różniąc się tylko kompilacją binarnego bystander.

Jedną z wyjątkowych cech Silver Sparrow jest to, że jego pakiety instalacyjne wykorzystują interfejs API JavaScript Installer macOS do wykonywania podejrzanych poleceń. Chociaż niektóre legalne oprogramowanie również to robią, po raz pierwszy robi to złośliwe oprogramowanie. Jest to odstępstwo od zachowania, które zwykle obserwujemy w złośliwych instalatorach systemu macOS, które zazwyczaj używają skryptów preinstalacyjnych lub postinstalacyjnych do wykonywania poleceń . W przypadkach przedinstalacyjnych i poinstalacyjnych instalacja generuje określony wzorzec telemetryczny, który wygląda następująco:

- Proces nadrzędny: package_script_service

- Proces: bash, zsh, sh, Python, lub inny interpreter

- Wiersz poleceń: zawiera preinstalację lub postinstalację

Ten wzorzec telemetrii sam w sobie nie jest wskaźnikiem złośliwości o szczególnie wysokiej wierności, ponieważ nawet legalne oprogramowanie korzysta ze skryptów, ale niezawodnie identyfikuje instalatorów za pomocą ogólnie skryptów przedinstalacyjnych i poinstalacyjnych. Silver Sparrow różni się od tego, czego oczekujemy od złośliwych instalatorów macOS, tym, że zawiera polecenia JavaScript w pliku XML definicji dystrybucji pliku pakietu. Daje to inny wzorzec telemetrii:

- Proces nadrzędny: Instalator

- Proces: bash

Podobnie jak w przypadku skryptów przedinstalacyjnych i poinstalacyjnych, ten wzorzec telemetryczny nie wystarcza do samodzielnego zidentyfikowania złośliwego zachowania. Skrypty przedinstalacyjne i poinstalacyjne zawierają argumenty wiersza poleceń, które oferują wskazówki dotyczące tego, co faktycznie jest wykonywane. Z drugiej strony złośliwe polecenia JavaScript działają przy użyciu legalnego procesu Instalatora macOS i oferują bardzo mały wgląd w zawartość pakietu instalacyjnego lub sposób, w jaki ten pakiet korzysta z poleceń JavaScript.

Wiemy, że złośliwe oprogramowanie został zainstalowany za pomocą pakietów instalacyjnych Apple (pliki .pkg) o nazwie update.pkg lub updater.pkg. Nie wiemy jednak, w jaki sposób te pliki zostały dostarczone użytkownikowi.

Te pliki .pkg zawierały kod JavaScript, w taki sposób, że kod uruchamiał się na samym początku, jeszcze przed rozpoczęciem instalacji . Użytkownik zostanie następnie zapytany, czy chce zezwolić na uruchomienie programu „w celu określenia, czy oprogramowanie można zainstalować”.

Instalator Silver Sparrowa mówi użytkownikowi:

„Ten pakiet uruchomi program, aby określić, czy oprogramowanie można zainstalować”.

Oznacza to, że jeśli klikniesz Kontynuuj, ale potem pomyślisz o tym i zamkniesz instalator, to byłoby za późno. Już byłbyś zainfekowany.

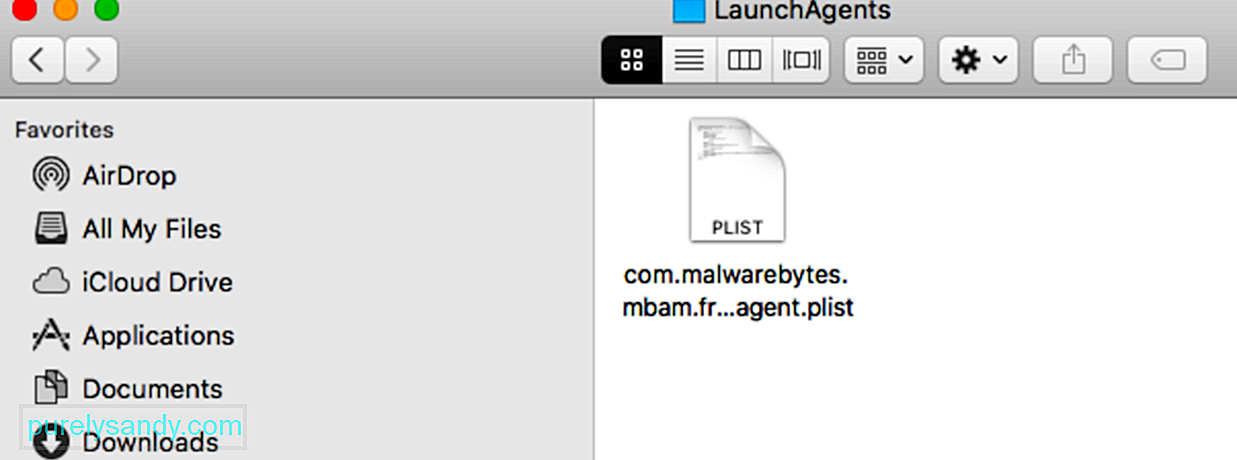

Inną oznaką złośliwej aktywności był proces PlistBuddy tworzący LaunchAgent na komputerze Mac.

LaunchAgents zapewniają sposób na polecenie launchd, systemu inicjalizacji macOS, do okresowego lub automatycznego wykonywania zadań. Mogą być napisane przez dowolnego użytkownika w punkcie końcowym, ale zwykle będą również wykonywane jako użytkownik, który je zapisuje.

Istnieje wiele sposobów tworzenia list właściwości (plist) w systemie macOS, a czasami hakerzy używają różnych metod, aby spełnić swoje potrzeby. Jednym z takich sposobów jest użycie PlistBuddy, wbudowanego narzędzia, które umożliwia tworzenie różnych list właściwości na punkcie końcowym, w tym LaunchAgents. Czasami hakerzy zwracają się do PlistBuddy, aby ustalić trwałość, co umożliwia obrońcom łatwe sprawdzenie zawartości LaunchAgent za pomocą EDR, ponieważ wszystkie właściwości pliku są wyświetlane w wierszu poleceń przed zapisaniem.

W Silver Sparrow's przypadku są to polecenia zapisujące zawartość plist:

- PlistBuddy -c „Dodaj :Label string init_verx” ~/Library/Launchagents/init_verx.plist

- PlistBuddy -c „Dodaj :RunAtLoad bool true” ~/Library/Launchagents/init_verx.plist

- PlistBuddy -c „Dodaj :StartInterval integer 3600” ~/Library/Launchagents/init_verx.plist

- PlistBuddy -c „Dodaj :ProgramArguments array” ~/Library/Launchagents/init_verx.plist

- PlistBuddy -c „Dodaj :ProgramArguments:0 ciąg '/bin/sh'” ~/Library/Launchagents/init_verx.plist

- PlistBuddy -c „Dodaj :ProgramArguments:1 ciąg -c” ~ /Library/Launchagents/init_verx.plist

Plik XML LaunchAgent Plist będzie wyglądał następująco:

Label

init_verx

RunAtLoad

true

Interwał początkowy

3600

ProgramArguments

'/bin/sh'

-c

„~/Library/Application\\ Support/verx_updater/verx. sh” [sygnatura czasowa] [dane z pobranego pliku plist]

Silver Sparrow zawiera również sprawdzanie plików, które powoduje usunięcie wszystkich mechanizmów trwałości i skryptów poprzez sprawdzenie obecności ~/Library/._insu na dysku. Jeśli plik jest obecny, Silver Sparrow usuwa wszystkie jego komponenty z punktu końcowego. Hashe zgłoszone przez Malwarebytes (d41d8cd98f00b204e9800998ecf8427e) wskazywały, że plik ._insu jest pusty.

if [ -f ~/Library/._insu ]

then

rm ~/Library/Launchagents/ verx.plist

rm ~/Library/Launchagents/init_verx.plist

rm /tmp/version.json

rm /tmp/version.plist

rm /tmp/verx

rm -r ~/Library/Application\\ Support/verx_updater

rm / tmp/agent.sh

launchctl remove init_verx

Pod koniec instalacji Silver Sparrow wykonuje dwa polecenia wykrywania w celu skonstruowania danych dla żądania curl HTTP POST wskazującego, że instalacja miała miejsce. Jeden pobiera systemowy identyfikator UUID w celu zgłoszenia, a drugi znajduje adres URL użyty do pobrania oryginalnego pliku pakietu.

Wykonując zapytanie sqlite3, złośliwe oprogramowanie znajduje oryginalny adres URL, z którego pobrał PKG, dając cyberprzestępcom pomysł na skuteczne kanały dystrybucji. Zwykle obserwujemy ten rodzaj aktywności w przypadku złośliwego oprogramowania reklamowego w systemie macOS: sqlite3 sqlite3 ~/Library/Preferences/com.apple.LaunchServices.QuarantineEventsV* 'wybierz LSQuarantineDataURLString z LSQuarantineEvent, gdzie LSQuarantineDataURLString jak kolejność „[zredagowanoLSQurant]” według kolejności „[redactedLSQurant]” >Jak usunąć złośliwe oprogramowanie Silver Sparrow z komputera Mac

37228

Apple szybko podjęło kroki w celu zastąpienia certyfikatów programistów, które umożliwiły instalację szkodliwego oprogramowania Silver Sparrow. Dlatego dalsze instalacje nie powinny być już możliwe.

Klienci Apple są zwykle chronieni przed złośliwym oprogramowaniem, ponieważ całe oprogramowanie pobrane poza Mac App Store musi być poświadczone notarialnie. W tym przypadku wydaje się, że twórcy złośliwego oprogramowania byli w stanie uzyskać certyfikat, który został użyty do podpisania pakietu.

Bez tego certyfikatu złośliwe oprogramowanie nie może już zainfekować większej liczby komputerów.

Innym sposobem wykrycia Silver Sparrow jest wyszukiwanie wskaźników potwierdzających, czy masz do czynienia z infekcją Silver Sparrow, czy z czymś innym:

- Poszukaj procesu, który wydaje się być wykonywany przez PlistBuddy w połączeniu z wierszem poleceń zawierającym: LaunchAgents i RunAtLoad oraz true. Ta analiza pomaga znaleźć wiele rodzin złośliwego oprogramowania dla macOS, zapewniając trwałość LaunchAgent.

- Poszukaj procesu, który wydaje się być wykonywany przez sqlite3 w połączeniu z wierszem poleceń, który zawiera: LSQuarantine. Ta analiza pomaga znaleźć wiele rodzin złośliwego oprogramowania dla systemu macOS, które manipulują lub przeszukują metadane pobranych plików.

- Poszukaj procesu, który wydaje się wykonywać curl w połączeniu z wierszem poleceń zawierającym: s3.amazonaws.com. Te dane analityczne pomagają znaleźć wiele rodzin złośliwego oprogramowania dla systemu macOS przy użyciu zasobników S3 do dystrybucji.

Obecność tych plików wskazuje również, że Twoje urządzenie zostało naruszone w wersji 1 lub 2 złośliwego oprogramowania Silver Sparrow. :

- ~/Library/._insu (pusty plik używany do sygnalizowania złośliwemu oprogramowaniu usunięcia się)

- /tmp/agent.sh (skrypt powłoki wykonywany w celu wywołania zwrotnego instalacji)

- /tmp/version.json (plik pobrany z S3 w celu określenia przepływu wykonania)

- /tmp/version.plist (wersja.json przekonwertowana na listę właściwości)

W przypadku złośliwego oprogramowania w wersji 1:

- Nazwa pliku: updater.pkg (pakiet instalacyjny dla v1) lub updater (binarny Mach-O Intel w pakiecie v1)

- MD5: 30c9bc7d40454e501c358f77449071aa lub c668003c9c5b1689ba47a431512b03ccs3. [.]com (wiadro S3 przechowujące wersję.json dla v1)

- ~/Library/Application Support/agent_updater/agent.sh (skrypt v1 wykonywany co godzinę)

- /tmp /agent (plik zawierający końcowy ładunek v1, jeśli jest dystrybuowany)

- ~/Library/Launchagents/agent.plist (mechanizm utrwalania v1)

- ~/Library/Launchagents/init_agent.plist (v1 mechanizm trwałości)

- Identyfikator programisty Saotia Seay (5834W6MYX3) – podpis binarny osoby postronnej v1 unieważniony przez Apple

Dla złośliwego oprogramowania w wersji 2:

- Nazwa pliku: update.pkg (pakiet instalacyjny dla v2) lub tasker.app/Contents/MacOS/tasker (bystander Mach-O Intel i plik binarny M1 w wersji 2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149 lub b370191228fef82670afe39a

- li>

- s3.amazonaws[.]com (wiadro S3 przechowujące wersję.json dla v2)

- ~/Library/Application Support/verx_updater/verx.sh (skrypt v2 uruchamiany co godzinę)

- /tmp/verx (plik zawierający ostateczną zawartość v2 w przypadku dystrybucji)

- ~/Library/Launchagents/verx.plist (mechanizm utrwalania v2)

- ~/Library/Launchagents/init_verx.plist (mechanizm utrwalania v2)

- Identyfikator programisty Julie Willey (MSZ3ZH74RK) – Sygnatura binarna v2 bystander unieważniona przez Apple

Aby usunąć złośliwe oprogramowanie Silver Sparrow, wykonaj następujące czynności:

1. Skanuj za pomocą oprogramowania chroniącego przed złośliwym oprogramowaniem.Najlepszą ochroną przed złośliwym oprogramowaniem na Twoim komputerze zawsze będzie niezawodne oprogramowanie chroniące przed złośliwym oprogramowaniem, takie jak Outbyte AVarmor. Powód jest prosty, oprogramowanie anty-malware skanuje cały komputer, lokalizuje i usuwa wszelkie podejrzane programy, bez względu na to, jak dobrze są ukryte. Ręczne usuwanie złośliwego oprogramowania może działać, ale zawsze istnieje ryzyko, że coś przegapisz. Dobry program do ochrony przed złośliwym oprogramowaniem nie.

2. Usuń programy, pliki i foldery Silver Sparrow.

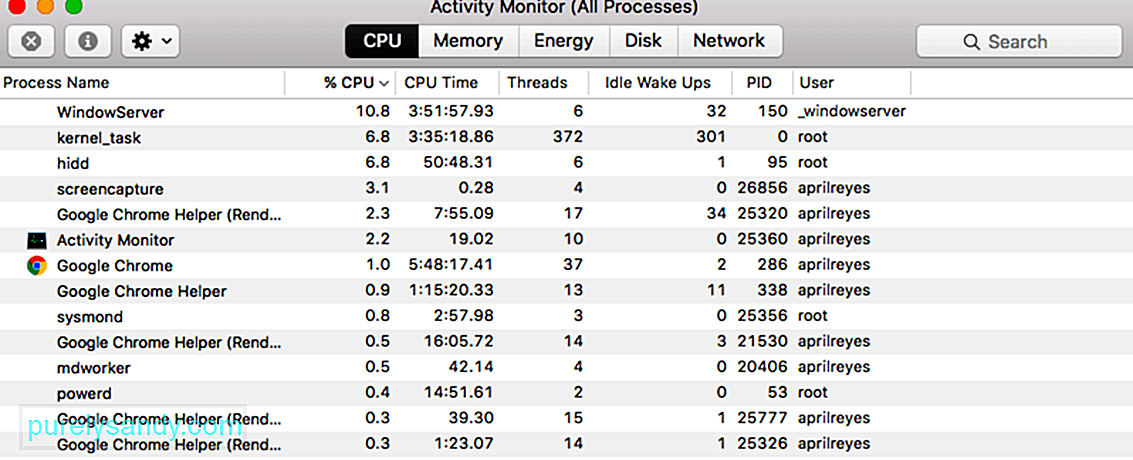

Aby usunąć złośliwe oprogramowanie Silver Sparrow z komputera Mac, najpierw przejdź do Monitora aktywności i zabij wszelkie podejrzane procesy. W przeciwnym razie będziesz otrzymywać komunikaty o błędach, gdy spróbujesz go usunąć. Aby przejść do Monitora aktywności, wykonaj następujące czynności:

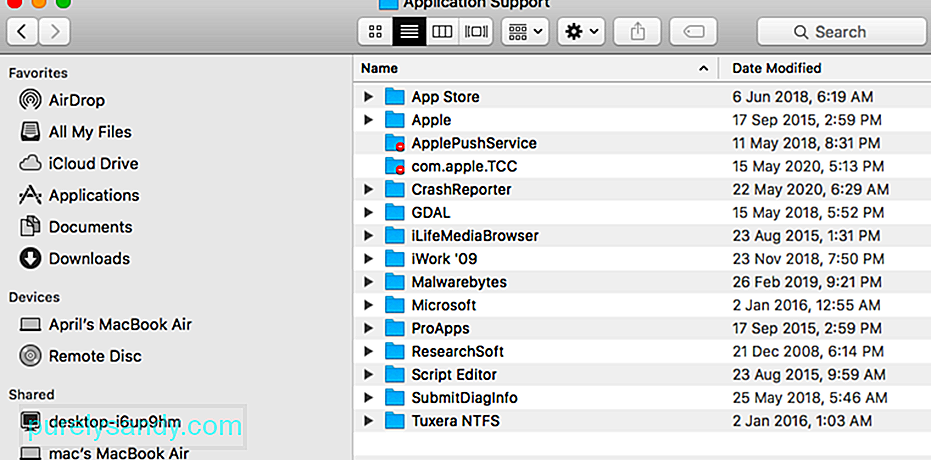

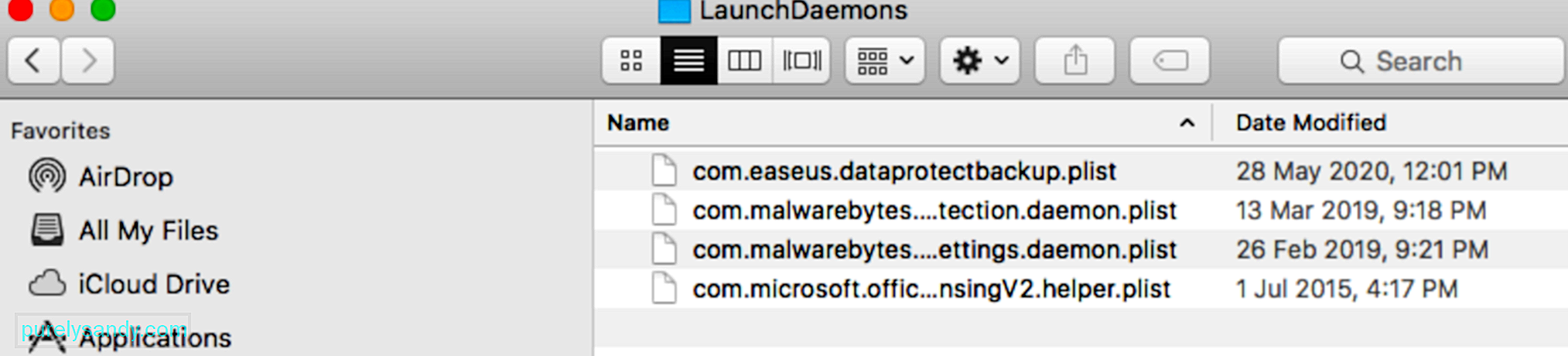

Po usunięciu podejrzanych programów będziesz musiał również usunąć związane ze złośliwym oprogramowaniem pliki i foldery. Oto kroki, które należy podjąć:

Po ręcznym usunięciu złośliwego oprogramowania z dysków twardych komputera konieczne będzie również odinstalowanie wszelkich rozszerzeń przeglądarki Top Results. Przejdź na stronę Ustawienia > Rozszerzenia w przeglądarce, z której korzystasz, i usuń wszelkie rozszerzenia, których nie znasz. Alternatywnie możesz zresetować przeglądarkę do ustawień domyślnych, ponieważ spowoduje to również usunięcie wszelkich rozszerzeń.

PodsumowanieZłośliwe oprogramowanie Silver Sparrow pozostaje tajemnicze, ponieważ nie pobiera dodatkowych ładunków nawet po długim czasie. Oznacza to, że nie mamy pojęcia, do czego zostało zaprojektowane złośliwe oprogramowanie, co sprawia, że użytkownicy komputerów Mac i eksperci ds. bezpieczeństwa zastanawiają się, do czego służy. Pomimo braku szkodliwych działań sama obecność szkodliwego oprogramowania stanowi zagrożenie dla zainfekowanych urządzeń. Dlatego należy go natychmiast usunąć, a wszystkie jego ślady powinny zostać usunięte.

Wideo YouTube.: Wszystko, co musisz wiedzieć, gdy komputer Mac zostanie zainfekowany nowym złośliwym oprogramowaniem Silver Sparrow

09, 2025